Hacking Team se aseguraba la persistencia de su software de control remoto RCS en los sistemas infectados a través de un rootkit plantado en la bios UEFI. De esta manera ni formateos ni cambios de disco duro podían acabar con este malware.

Siguen surgiendo más y más datos a medida que se investiga la ingente cantidad de información y líneas de código filtradas a partir del ataque a Hacking Team, a los ya conocidos 0day para Adobe Flash (que están provocando un movimiento sin precedentes en contra de este software) e Internet Explorer (publicada hace escasos minutos) se van uniendo poco a poco detalles sobre las técnicas de ataque empleadas por su software. RCS, el software de control remoto utilizado por Hacking Team y sus clientes (con un bonito backdoor que estos últimos posiblemente desconocían ^^) utilizaba un rootkit en bios UEFI para mantenerse en el sistema.

De la misma manera que en las últimas semanas hemos visto ataques similares a OS X, ahora toca el turno de Windows en este tipo de ataques. Implantando este rootkit, el Hacking Team se aseguraba que su RCS seguiría en el sistema aunque la víctima formateara el disco duro, lo cambiara, reinstalara el sistema operativo, etc...

Según los datos revelados por investigadores de Trend Micro, para plantar este rootkit era necesario acceso físico a la máquina aunque ya se plantean alternativas por las que se pudo haber estado instalando de manera remota.

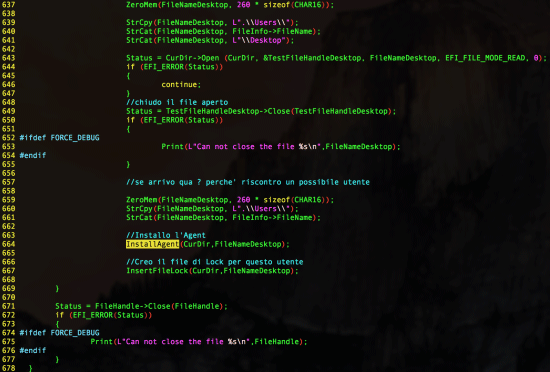

Este rootkit se compone de 3 módulos que se instalarían en un file volume (FV) en la bios UEFI modificada. Primero tenemos el Ntfs.mod que permite a la bios lectura/escritura sobre NTFS. Seguidamente tenemos el Rkloader.mod que modifica los eventos de la bios y llama al droper al arranque de sistema. Este droper (dropper.mod) contiene los ejecutables propios del RCS, que eran llamados scout.exe y soldier.exe

Una vez la bios había sido modificada, cada vez que el sistema arrancaba se comprobaba si estos dos ejecutables estaban presentes en el sistema, en el caso que no, se instalaba el scout.exe en la ruta \Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\6To_60S7K_FU06yjEhjh5dpFw96549UU

El fichero soldier.exe no se instalaba aunque no exista en el sistema, se sigue investigando sobre este comportamiento.

Para evitar este tipo de ataques en nuestros sistemas se recomienda:

- Utilizar una contraseña para la BIOS o UEFI

- Mantenerla la BIOS actualizada

- Activar UEFI SecureFlash

Fuente Trend Micro