Los investigadores de seguridad belgas Mathy Vanhoef y Frank Piessens han descubierto un nuevo método de ataque contra RC4 que reduce dramáticamente el tiempo necesario para desencriptar las cookies (y teoricamente cualquier tipo de dato) encriptadas con este antiguo pero aún muy utilizado sistema de cifrado.

RC4 es un sistema de cifrado antiguo pero aún muy utilizado, se calcula que en torno a un 30% del tráfico de ciertos protocolos como SSL, TLS, WEP, WAP, RDP,WPA-TKIP.. lo siguen utilizando. Hasta ahora otros ataques demostrados contra RC4 pecaban de la necesidad de un enorme periodo de tiempo para llevarlos a cabo efectivamente, por ejemplo un ataque demostrado hace unos meses requería entre 13 y 32 días... En cambio este nuevo ataque del que estamos hablando hoy reduce este tiempo a unos 3 días con una efectividad del 94%.

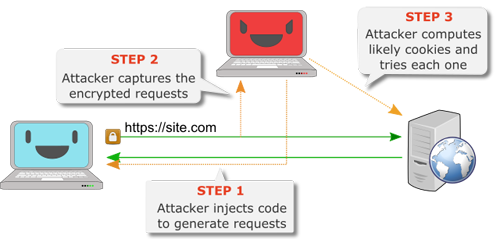

En concreto se demuestra como un atacante podría desencriptar cookies y de esta manera acceder por ejemplo a webs como si fuera la víctima e impersonarlo en ella, aunque el mismo sistema de ataque se podría repetir no solo con las cookies sino con cualquier otro dato encriptado. El ataque consiste básicamente en 3 pasos, cuando la víctima visita una web no encriptada, el atacante inserta código JavaScript en la misma, este código provoca que la víctima envíe peticiones encriptadas conteniendo la cookie. Monitorizando estas peticiones se obtiene una lista de posibles valores que se testean a su vez hasta conseguir el valor correcto.

Será en unas semanas, durante el USENIX, cuando se explique a fondo este nuevo ataque contra RC4 pero dada la variedad de ataques disponibles contra este sistema de cifrado son cada vez más las voces contra el uso del mismo ya que esencialmente solo el elevado tiempo de descifrado (cada vez menor) "protege" nuestros datos cifrados con el mismo. Muchas más información sobre este ataque en RC4 nomore.

Fuente All Your Biases Belong To Us: Breaking RC4 in WPA-TKIP and TLS