- Detalles

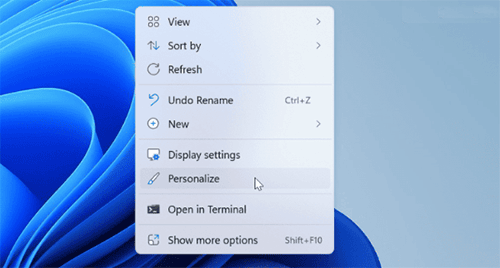

Con cada cambio de versión en el sistema operativo o en cualquier software suele haber cosas que tocan la moral.. en mi caso y Windows 11 hablamos del menú contextual del explorador al hacer click derecho y tener que estar continuamente clicando en mostrar más opciones.. Vamos a ver en este cybertruco, cómo podemos establecer el menú clásico y olvidarnos de esta pesadilla ux...

- Detalles

A la hora de gestionar cuentas de correo en Office 365 que hacen un uso intensivo de su capacidad, los administradores tenemos que trabajar con la función de archivo. Finalmente Microsoft ha introducido una funcionalidad a nivel de tenant para ayudarnos un poco en esta gestión y evitar los habituales problemas de cuentas llenas. Vamos a ver cómo podemos hacer un mejor uso de ella en este cybertruco.

- Detalles

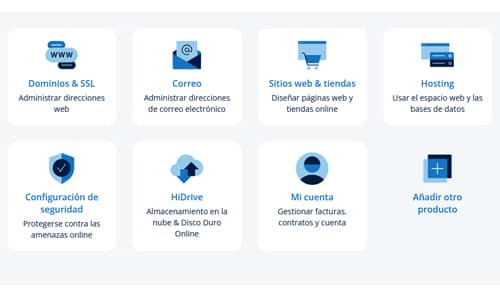

Aparte de ser una buena práctica en ocasiones nos veremos forzados a actualizar la versión de nuestra base de datos como requerimiento para actualizar nuestro sitio web. Hoy vamos a ver el caso práctico de una actualización de Mysql en el hosting IONOS para esta sencilla pero delicada operación.

- Detalles

En un entorno en el que los usuario utilizan su cuenta de Outlook desde diferentes dispositivos, los cuales van cambiando, es mucho más efectivo configurar su firma de correo una sola vez en OWA y que esta se sincronice automáticamente en el resto de clientes de correo automáticamente. Pero hay ocasiones en que vemos que esto no ocurre, vamos a ver cómo lo podemos solucionar.

- Detalles

Los nuevos portátiles de gama empresarial de HP vienen acompañados en cada nueva generación de una serie de funcionalidades extras que dependiendo del usuario pueden facilitar o no la vida de los administradores de sistemas, en este caso hablamos del arranque de sistema al abrir el portátil. Vamos a ver como podemos gestionar esta funcionalidad directamente desde la bios del sistema.

- Detalles

Otro tipo de software clave dentro del conjunto de la IA es el de la simulación de la visión y el reconocimiento de imágenes, a través de la visión artificial. Vamos a ver en este post, cuán avanzado está este campo y cuáles son sus usos reales.

- Detalles

En el siempre interesante mundo del standard Unicode, encontramos una serie de códigos de caracteres englobados dentro del bloque Unicode de Tags, que pueden ser utilizados para ocultar texto y de esta manera ejecutar ataques de inyección de prompts en LLM. Esto da pie a un tipo de ataque llamado ASCII Smuggling.

- Detalles

Si tuviéramos que definir qué es la IA muy brevemente podríamos decir que es una categoría de software que imita las capacidades y comportamientos humanos. La IA es como todo, bien utilizada supone un claro beneficio en múltiples ámbitos, por el contrario y como muchos otros software puede ser usado para fines no tan legítimos ... Vamos a ver en esta serie de breves posts las diferentes categorías en las que podemos subdividir este tipo de software. Hoy comenzamos con el Machine Learning.

- Detalles

La introducción del múltiple factor de autenticación (MFA) ha supuesto un antes y un después en cuanto a la protección de nuestras cuentas frente a ataques como los de password spray o password stuffing. Por ese mismo motivo de ser una nueva barrera a superar, los ciberdelincuentes han pasado a desarrollar una serie de ataques contra el MFA, hoy vamos a ver el MFA Push Spray.

- Detalles

Estáis intentando conectar con alguna app de Microsoft en Azure y recibís el error “AADSTS700054: response_type ‘id_token’ is not enabled for the application”? Vamos a ver en este cybertruco la razón y como solucionarlo para que podáis seguir con vuestra configuración.