Uno de los pilares fundamentales de la estrategia de ciberseguridad de cualquier empresa son sus propios empleados y su nivel de alerta y conocimiento respecto a las amenazas que pueden llamar a su puerta. Microsoft Office 365 ahora nos permite utilizar una serie de herramientas con las que podremos simular ataques. Con esto conoceremos qué personas pueden ser más susceptibles de picar a la vez que elevar su conocimiento y estado de alerta para reducir el riesgo ante ataques reales..

En nuestro día a día vemos centenares de intentos de phishing y otros tipos de ataques contra nuestras empresas y es constante el trabajo que se requiere para tratar de fortificar nuestro entorno para intentar adelantarnos y bloquear el próximo ataque. Un elemento clave en cualquier estrategia de defensa es el entrenamiento del propio personal, sea del departamento que sea, para al menos identificar ciertos tipos de ataques, esto es lo que ahora nos ayuda a simular Office 365.

Hasta hace poco eran necesarias herramientas de terceros para esta labor pero ahora Microsoft da a los administradores todas las herramientas para lanzarlos desde la propia plataforma y poner a prueba a nuestros propios compañeros.

Lanzando ataques contra Office 365

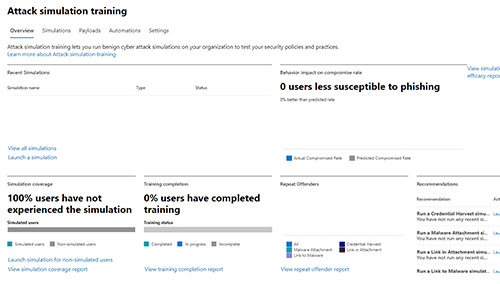

Una vez logueados en nuestro portal podemos acceder a la url https://security.microsoft.com/attacksimulator. Desde aquí podemos acceder a la pestaña de simulaciones desde donde podremos crear nuevas o revisar aquellas lanzadas previamente.

Estas simulaciones nos permiten comprobar nuestros propios filtros ante estos ataques y la respuesta de los usuarios ante ellos. Tenemos 5 tipos de simulaciones:

- Obtención de credenciales - en este caso el objetivo del email es engañar al usuario para entregar sus credenciales

- Malware adjunto - un email con un adjunto malicioso

- Enlace en adjunto - En este caso se trata de engañar al usuario para que clicke en un link bajo control del atacante

- Enlace a malware - aquí se trata de engañar al usuario para que descargue un malware

- Drive-by URL - se incluye una URL falsa para que el usuario clicke en ella

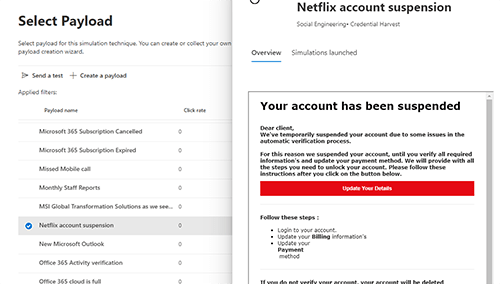

Tras unos sencillos pasos de configuración y selección de payload de entre los muchos disponibles como el que podemos ver en la imagen superior que corresponde a Netflix (incluso podemos crear personalizadas), podemos elegir a que usuarios de la organización lanzar el ataque simulado.

Lo bueno aparte de ver quién es más propenso a picar, es decir a quién hay que refrescar cierta información, es el hecho de poder preseleccionar e incluso forzar un sencillo entrenamiento a aquellos que caigan víctimas en nuestras simulación.

Una vez lanzada la simulación podemos volver a la propia página donde la hemos creado para ver los resultados. Sin lugar a dudas un recurso muy útil para reducir el riesgo de ser víctima de los ataques más comunes dentro de una empresa