- Detalles

En las últimas semanas está creciendo exponencialmente el número de ataques ransom DDoS, en este tipo de ataque los cibercriminales alertan a las empresas de que van a recibir en breve un ataque DDoS contra su infraestructura y piden el pago a modo de chantaje (ransom) para no llevar a cabo el mismo. Empresas como Cloudflare están ya proactivamente avisando a sus clientes ante esta creciente amenaza.

- Detalles

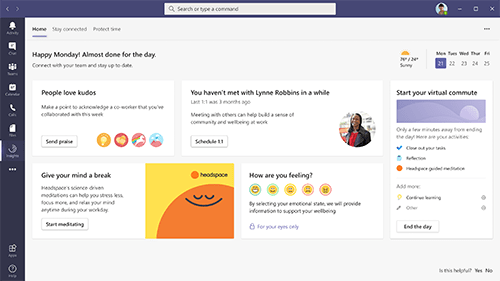

El teletrabajo, ha llegado todo apunta que para quedarse, Microsoft ha anunciado toda una nueva serie de funcionalidades expandiendo su información de Insights que se enfocará en analizar la productividad del usuario y además en incluir nuevas mejoras destinadas en principio a favorecer el bienestar de los trabajadores.

- Detalles

Microsoft Forms es uno de los múltiples componentes de Office 365. Forms nos permite crear de manera sencilla e intuitiva formularios y encuestas para todos nuestros usuarios. Además de ofrecer una vista de resumen con gráficos y estadísticas podemos descargar todos los datos en Excel para un posterior y más completo análisis por ejemplo en Power BI. El problema viene cuando queremos trabajar con formularios en los que tenemos miles de respuestas. En estos casos la descarga de resultados en Excel no siempre funciona como debería. Vamos a ver cómo lo podemos descargar con un sencillo Cybertruco.

- Detalles

Al usar máquinas virtuales en Azure debemos, obviamente, mantener una serie de copias de seguridad de las mismas. Además de utilizar nuestros almacenes de Recovery Services podemos, como no, utilizar nuestro querido Powershell para realizar snapshots de los discos presentes en la VM. Esto nos permite poder automatizar snapshots completos o incrementales y tener a mano un método de recuperación rápido y fiable para nuestras máquinas virtuales.

- Detalles

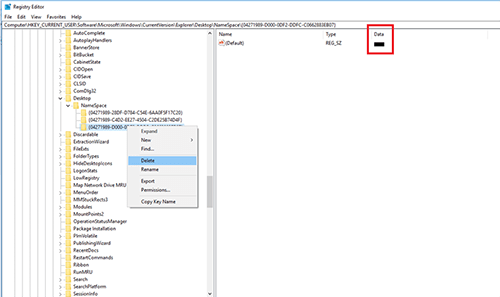

Existen toda una serie de programas que al instalarse plantan un acceso en el panel de navegación del explorador de archivos. Hoy vamos a ver cómo podemos forzar la eliminación de esos, en ocasiones, molestos links.

- Detalles

Un equipo de investigadores ha hecho pública una grave vulnerabilidad que afecta al gestor de arranque GRUB2 y que permitiría a un atacante esquivar la funcionalidad de Secure Boot utilizada por UEFI, modificando el contenido del fichero grub.cfg y de esta manera conseguir control para ejecutar software no firmado durante el arranque. Esta vulnerabilidad afecta basicamente a todos aquellos sistemas que utilizan UEFI y no se espera poder corregirla a corto plazo por las múltiples implicaciones que tiene todo el proceso necesario.

- Detalles

Tanto por seguridad como por comodidad siempre que podamos es preferible utilizar la autenticación con clave pública y prescindir de contraseñas, además existen toda una serie de servicios que aunque permitan conexiones sftp exigen directamente este método. En este Cybertruco vamos a ver cómo podemos utilizar este sistema de manera sencilla en nuestro servidor SFTP en Linux para que los diferentes usuarios se logueen de manera segura simplemente proporcionandonos su clave pública.

- Detalles

Trabajando en Linux, tenemos un buen puñado de comandos esenciales, uno de ellos es fdisk con el que podemos gestionar particiones en discos MBR. Derivado de fdisk, tenemos sfdisk que añade algunas nuevas opciones y lo más importante, nos permite utilizarlo en scripts. Hoy vamos a ver cómo podemos utilizarlo para automatizar la creación de copias de seguridad de la tabla de particiones y de esa manera facilitar su posterior gestión o recuperación en caso de fallo.

- Detalles

La reciente publicación de toda una serie de vulnerabilidades en una librería masivamente utilizada en dispositivos IoT, pone de nuevo de manifiesto los enormes riesgos que el uso de este tipo de equipos puede conllevar en cualquier entorno debido a la dejadez por parte de los fabricantes y los propios usuarios en cuanto a la seguridad de los mismos.

- Detalles

En diversos artículos hemos hablado del centro de Security & Compliance de Office 365, una colección de herramientas esenciales para la administración del servicio. Hoy volvemos a poner el foco en esta parte de Office 365 con un sencillo Cybertruco que nos permitirá acelerar de manera muy importante las descargas de los resultados que obtengamos en nuestras búsquedas.