En el caso que un atacante quiera conseguir nuestros datos en una determinada web, tiene múltiples alternativas, una de ellas sería tomar control de la misma, pero dado que eso no siempre es trival hay otra mucho más sencilla, que es la de crear un clon de la misma en un dominio que visualmente sea muy similar para que la víctima no detecte el engaño. De eso trata el ataque de homografía sobre dominios.

Cuando hablamos de ataques de homografía en IDN, nos referimos a los que afectan a los nombres de dominio internacionalizados (IDN). En este tipo de ataque como decíamos, el atacante trata de registrar nombres de dominios extraños pero que cuando son convertidos a unicode son visualmente muy parecidos a otros.

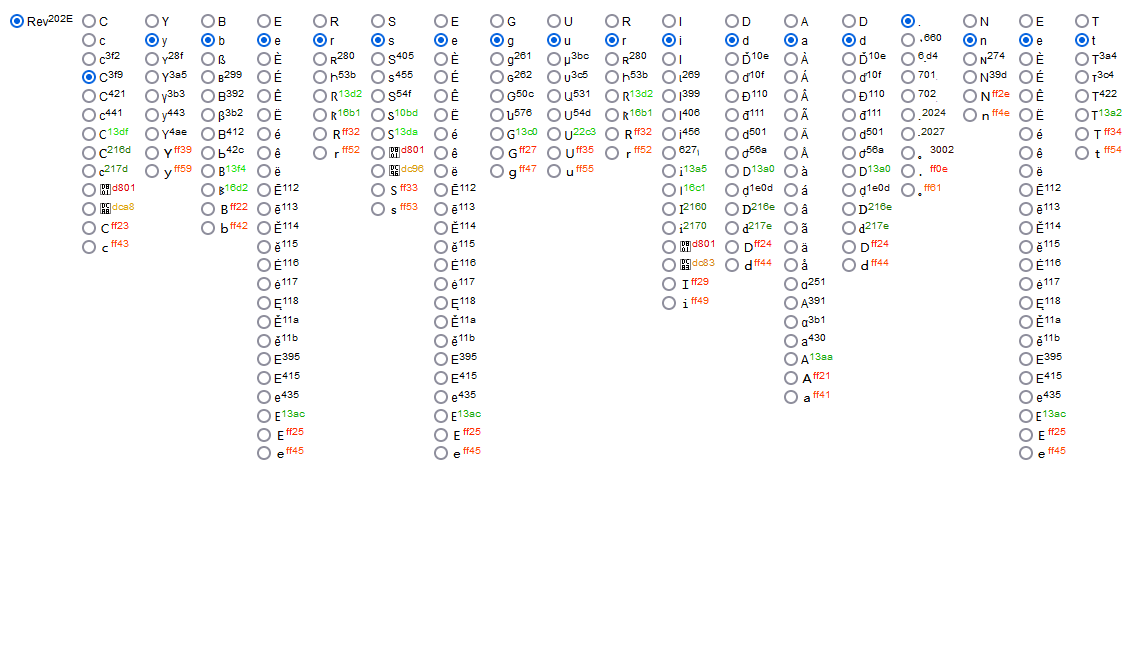

Por ejemplo, el siguiente IDN xn--mazon-wqa.com, una vez convertido por unicode vendría a aparecer en nuestro navegador como ámazon.com. Imaginaos la cantidad de combinaciones, realmente todo un arte en los ataques informáticos. Por si fuera poco para facilitar la tarea existen diversos generadores de dominios homógrafos en los que en base a un dominio sugerido el atacante puede obtener sugerencias de dominios a registrar. Por ejemplo para ciberseguridad.net un generador no demasiado avanzado ya nos lanza todas estas potenciales combinaciones, siendo xn--guridad-qya880ept8bdf90cbbazmud.net una de estas sugerencias...

A partir de esa similitud y de la la obvia dejadez del usuario final es donde entra este tipo de ataque en acción junto a otros como puede ser el phishing o el malware. Si vemos una campaña de phishing, para seguir el ejemplo contra amazon, es más que probable que desemboque en un dominio creado a partir de homografía, que clone la página de login de amazon y que una vez tenga nuestros datos nos reenvíe a la legítima.

Esta técnica además es barata (precio de registro de un dominio) o incluso gratuita dependiendo del juego que se haga de subdominios a los que tengan control de manera más o menos legítima. Rápida de establecer y de hacer desaparecer ya que siguen existiendo registros de dominios que se mueven al borde de la legalidad y permiten estas actividades.

Cómo protegernos del ataque de homografía en IDN

En este caso la estrategia abarca 2 frentes complementarios. Por una parte el registro de los dominios y por otra parte el acceso. En la parte de cliente, los principales navegadores implementan algoritmos que intentan identificar estos dominios a la hora de querer acceder a ellos mostrando su nombre real en vez de su equivalencia en unicode, de esta manera el usuario puede ver más claramente que allí donde está entrando no es realmente donde pensaba.

Por otra parte, desde el propio registro, ICANN, la entidad responsable a nivel global de los dominios en Internet ha ido implementando diferentes políticas para limitar legalmente el registro de estos dominios en los operadores de registros de ccTLD.

Como entenderéis, la línea entre un registro legítimo de un nombre de dominio determinado y si este puede, en su versión unicode asemejarse a otro dominio legítimo, puede ser muy fina, y no ser algo que se pueda generalizar. Por lo tanto estas medidas no pueden ir destinadas a eliminar el supuesto uso malicioso de estos dominios similares si no a poner palos en las ruedas de esos registros y de su posterior uso fraudulento, para proteger al usuario final.

Grandes enrutadores de tráfico además hacen un seguimiento de estos dominios, en base a dos conceptos, primero a algoritmos de reemplazo de caracteres y de detección de similitud, y segundo a la información del dueño del dominio disponible. Si se produce esa similitud “extrema” y el dueño del dominio no concuerda, se marcan como potenciales dominios peligrosos. Pero de nuevo no se pueden bloquear por que si, si no solo si aparte se detecta claramente que se lleva alguna actividad maliciosa en ellos.

Conclusión

Por mucho que nuestro navegador intente detectar y en según que casos marcar algunos de estos dominios como inseguros, normalmente acabaremos en ellos a partir de haber sido victimas de otro ataque de phishing, por lo que a la hora de navegar y sobretodo a la hora de clickar en links, adjuntos ,etc.. Debemos ser siempre cuidadosos y vigilantes, esta es la mejor forma de evitar caer en este tipo de dominios.

Espero os sea de utilidad, saludos.