De nuevo la colaboración entre Interpol, Microsoft, Kaspersky y Trend Micro ha dado sus frutos con el golpe a la botnet Simda, con 14 C&C de la botnet intervenidos y una acción global para ayudar a desinfectar a los cerca de 800.000 clientes infectados en todo el mundo.

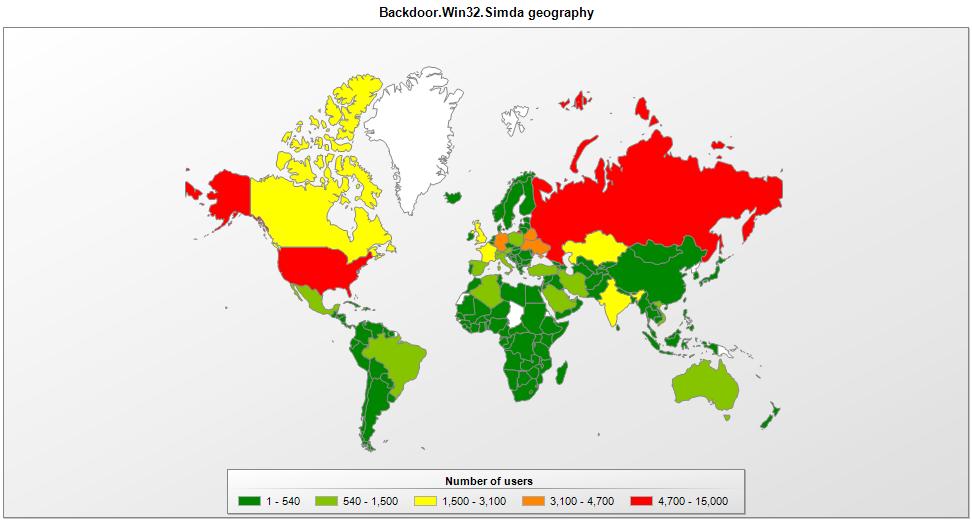

Nuevo éxito de la coordinación entre cuerpos policiales y empresas tecnológicas en la lucha contra el crimen organizado en Internet. En toda una serie de acciones simultaneas a nivel mundial, se han conseguido incautar 14 C&C de la botnet Simda en diferentes países como Estados Unidos, Holanda (10 de los C&C), Luxemburgo, Polonia y Rusia. Se cree que esta botnet ha infectado a 770.000 ordenadores en todo el mundo lo que había centrado en ella los esfuerzos del Centro de Crimen Digital de la Interpol (IGCI), esta oficina trabajando conjuntamente con Microsoft, Trend Micro y Kaspersky habían conseguido analizando el tráfico de los diferentes nodos localizar todos estos C&C que han sido intervenidos.

La botnet Simda era utilizada por los criminales detrás de ella para robar datos de los ordenadores infectados (credenciales bancarias..) además de para distribuir otros tipos de malware. Para aseguraros no ser uno de los nodos de la botnet podéis por ejemplo visitar la siguiente página de Kaspersky.

Simda se distribuye a partir de una serie de webs infectadas que redirigen a kits de exploits. Una vez infectada la máquina se conecta con una lista de IP para enviar información, descargando malware adicional en caso necesario y pudiendo modificar el fichero hosts añadiendo entradas falsas para google-analytics.com y connect.facebook.net hacía servidores comprometidos.

La investigación de la botnet no ha sido sencilla, ya que aparte de que los clientes tenían un tiempo de vida reducido y de incluir detección para máquinas virtuales y herramientas de seguridad también disponía de una serie de elementos para detectar si el entorno infectado se trataba de un sandbox o un honeypot, en este caso colapsaba la máquina y enviaba la dirección IP al C&C, todo esto para dificultar su detección y posterior análisis.

Doble Negocio

Se cree que una vez robados los datos del cliente infectado, los ordenadores de las víctimas se vendían en packs para instalar malware de terceros en exclusiva. En este escenario en caso de que los operadores de la botnet recibieran una oferta, distribuían supuestamente el malware de terceros y enviaban una señal a su malware para desactivarse, dejando eso sí el fichero hosts modificado.

Como el malware de Simda había sido instalado a través de una vulnerabilidad existente en el ordenador, como este seguía haciendo peticiones web a través del hosts modificado, los C&C seguían teniendo controladas las IPs de estos ordenadores zombi en letargo. El malware del tercero podría ser eliminado con el tiempo pero para los operadores de Simda sería sencillo volver a infectar gran número de estos ordenadores controlados ya que muchos de ellos no habrían parcheado la vulnerabilidad original. De esta manera de nuevo la misma víctima, de nuevo el robo de datos y de nuevo un cliente listo para vender.

Según los datos facilitados por Interpol, la botnet Simda llevaba activa varios años pero recientemente se había detectado un importante aumento de su sofisticación y de su actividad criminal contra empresas, bancos e individuales, llegando a 90000 nuevas infecciones durante Enero-Febrero'15 solo en Estados Unidos. Presente en 190 países, se centraba principalmente en Estados Unidos, Reino Unido, Turquía, Canada y Rusia.

Fuente Interpol