Varios días después de que se admitiera por parte de Estados Unidos y Israel la autoría y despliegue de Stuxnet, otro malware de altísimo nivel, Flame, fue descubierto. Flame se detectó esta semana en millones de máquinas principalmente en Irán aunque también en algunos otros países de Oriente Medio. Este malware que fue desplegado y ha venido siendo usado durante los últimos años para la sustracción de documentos secretos en estos países, muestra unas técnicas y capacidades de penetración tremendamente sofisticadas lo que vuelve a situar los focos sobre ciertos países como autores del mismo dada la grandísima cantidad de recursos que se supone han sido empleados en el mismo.

Flame, se puede considerar junto con Stuxnet y Duqu como una de las cyberarmas más sofisticadas lanzada contra un país enemigo, en este caso la víctima ha sido Irán. Flame es un malware que era capaz de comprometer totalmente el sistema de actualizaciones de Microsoft para poder llegar de esta manera con una apariencia totalmente legítima a millones de usuarios de Windows y a través de ello poder sustraer documentos hacía sus C&C. Para ello, se valía de técnicas muy sofisticadas que indican la gran cantidad de recursos destinados a su creación.

El ataque criptográfico de Flame

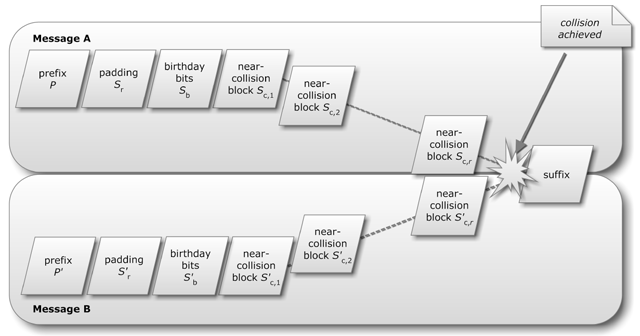

Flame utilizaba un ingenioso ataque de colisión de prefijo contra el algoritmo MD5, para permitir a los atacantes remover extensiones de los certificados falsos que los atacantes usaron para suplantar el proceso de Windows Update. Si estas cadenas se hubieran dejado en los certificados, las últimas versiones de Windows lo hubieran detectado y hubieran rechazado las actualizaciones.

Flame, una vez dentro de una máquina en una red interna, ejecutaba un servidor falso de Windows Update y ya que para distribuir el código como legítimo necesitaba incluir la confirmación de la certificación raiz de Microsoft, se aprovechaba de una vulnerabilidad en el proceso que usa Terminal Server para distribuir licencias, para conseguir crear certificados validados por Microsoft, de esta manera el código a distribuir por Flame aparecía como totalmente legítimo a ojos de cualquier máquina de Windows.

En este momento es cuando entraba en acción el ataque de colisión, ya que aunque las credenciales con origen en la vulnerabilidad de Terminal Server aún contienían la extensión Hydra, lo que provocaría el rechazo por parte de las víctimas. Este ataque de colisión en el cual a través de dos orígenes de texto plano diferente que generan el mismo hash, permitía a los atacantes generar un certificado quitando algunos de los campos de datos, entre ellos el de Hydra.

Este novedoso ataque de colisión, como hemos dicho permitía a los atacantes distribuir su código a cualquier sistema operativo Windows, sin el, solo se hubieran podido atacar a versiones previas a Windows Vista. El domingo pasado Microsoft lanzó una actualización de emergencia para invalidar la cadena de certificados usada por Terminal Server y reemplazarla por una nueva jerarquía que no dependía de la autoridad raíz de Microsoft, reemplazando a MD5 por SHA-1.

Según investigadores de Kaspersky a través de esta técnica cualquier sistema operativo de Microsoft podría haber sido atacado. Llegando a ser calificado por Alex Gostev, chief security expert en Kaspersky como un tipo de modo dios de ataque.

El origen de Flame

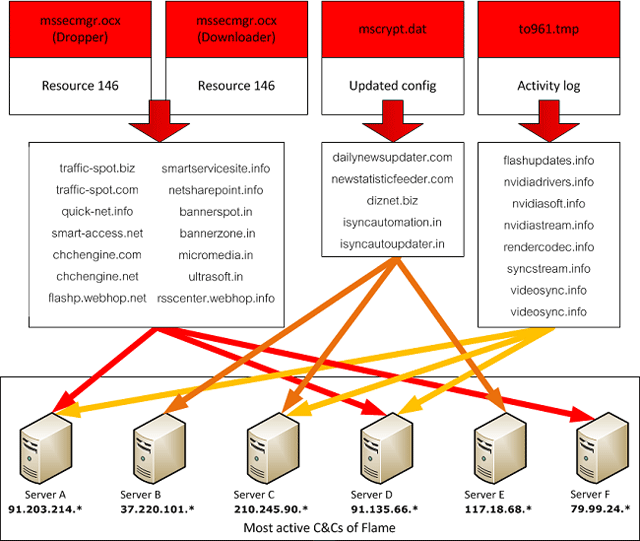

Flame, no es algo que haya sido desarrollado de la noche a la mañana, Flame ha sido un super ataque informatico persistente en el tiempo, para el que se han usado más de 80 dominios para recibir los ficheros substraídos de los ordenadores infectados, dominios en muchos casos registrados hace más de cuatro años y con decenas de identidades falsas encubiertas a través de diferentes sistemas.

Flame contaba también con una impresionante infraestructura de C&C desactivada por completo tras ser descubierto Flame el pasado lunes. Esta infraestructura funcionaba en agencias gubernamentales, compañías privadas, etc con servidores que iban rotando en Hong Kong, Turquía, Alemania, Polonia, Malasia, Suiza y Lituania. Los investigadores de Kaspersky con la ayuda de OpenDNS y GoDaddy identificaron en las últimas horas de los C&C comunicación entre 22 direcciones IP diferentes y se lograron identificar los servidores como Linux Ubuntu, que eran capaces de encriptar los datos salientes utilizando sockets y ssh.

Autodestrucción

Como pasó con el malware Duqu cuando fue descubierto, Flame también ha sido capaz de desplegar un sistema de autodestrucción para eliminar todo rastro en los sistemas infectados. Flame de origen ya contenía una función "suicide" para auto eliminarse, pero sus creadores finalmente decidieron distribuir una nueva manera de autodestrucción. El nuevo módulo browse32.ocx, además de poseer la misma capacidad que suicide de eliminar los ficheros, ejecuta una función más avanzada. El módulo browse32.ocx es capaz de detectar cualquier fichero de Flame en el disco, eliminarlo y sobreescribir el disco con caracteres aleatorios para evitar la recuperación de los datos previos.