- Detalles

Uno de los puntos más débiles de las botnets ha sido desde siempre su dependencia de centros de control desde los cuales los operadores daban órdenes a todos los componentes. Esto hacía que en el caso de que las autoridades tomaran control de estos C&C la botnet sufría cuanto menos un considerable bajón en su rendimiento, sino definitivo si al menos temporal. Pues bien, como cualquier desarrollador, los creadores de estas botnets se esfuerzan constantemente para mejorarlas y blindarlas, uno de sus últimos avances es el de prescindir de estos C&C en beneficio de una botnet P2P.

- Detalles

Durante estos últimos meses, principalmente debido a que la atención informativa es realmente arbitraria y se ha centrado en otros asuntos parecía que Wikileaks había dejado de funcionar como tal, nada más lejos de la realidad. Wikileaks ha publicado el primer pack de los casi 5 millones de correos electrónicos que se obtuvieron durante el hackeo de esta compañía de inteligencia a finales de año, como ya os informamos en Cyberseguridad.net.

![]()

- Detalles

Recientemente ha aparecido una nueva versión del troyano Flashback.G especialmente programado para atacar a los usuarios de Mac OS X Snow Leopard y que se centra en el robo de credenciales bancarias y de registros online. Afortunadamente solo con tener claras un par de precauciones podemos permanecer a salvo del mismo.

- Detalles

Los responsables de la red DNSChanger, de origen estonio, ya fueron detenidos, los C&C de la red se encuentran desde hace semanas bajo el control de las autoridades federales de los Estados Unidos, que siguen trabajando contrareloj y mano a mano con cientos de ISP para identificar a los ordenadores que siguen formando parte de la botnet y aún así, se espera que no se puedan limpiar millones de ordenadores en el plazo dado por el juzgado por lo que estos quedarían sin conexión a la red.

- Detalles

En redes informáticas de mediano o gran tamaño a veces nos podemos encontrar con problemas que presentan sintomas contradictorios y de los cuales es dificil encontrar información o feedback en la red o por parte de otros compañeros ya que cada red es un mundo. Este es el caso en el que me encontré a finales de la semana pasada. En una red Wi-Fi corporativa de cliente, aparentemente bien configurada para una gran porción de los clientes, presentaba en cambio para otros tantos graves problemas de conexión. En estos casos ante la falta de antecedentes y dadas las peliculiaridades de la red, un proceso metódico de todas las variables era necesario para llegar como así fué a una solución efectiva del problema.

- Detalles

Los terminales móviles con Android poseen unas posibilidades realmente enormes y aún así a muchos usuarios avanzados se le queda un poco pequeño comparado con un sistema operativo clásico. Ahora bien, que tal si añadiéramos una potente distribución de Linux como dual-OS a nuestro dispositivo? Este es el objetivo de Canonical con Ubuntu, del que ya ha mostrado una demo totalmente funcional.

- Detalles

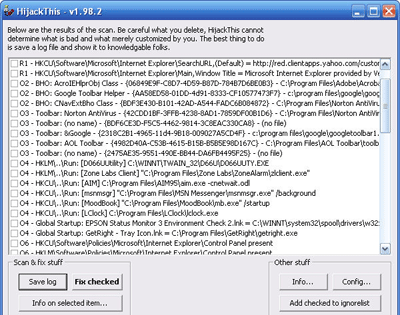

En los últimos meses estamos viendo como tanto herramientas para protegernos de ataques como otras pensadas para todo lo contrario, pasan a ser open source, mejorando gracias a la comunidad en multitud de aspectos. La última empresa en dar este paso es Trend Micro, con su HijackThis.

- Detalles

Internet es tal y como la conocemos gracias a una serie de tecnologías clave, como la que nos ocupa en este artículo, DNS. El DNS o Domain Name System es un sistema de nomenclatura que se encarga de traducir las direcciones IP conectadas a Internet a nombres legibles para las personas y de mantener de manera distribuida una base de datos que asocia nombres a información de dominios. Pues, para abrir la sección de ataques informáticos, vamos a ocuparnos de un agujero en la seguridad DNS descubierto por varios investigadores de la Universidad de Tsinghua, la Universidad de Oregon, la Universidad Carlos III de Madrid y la Universidad de Georgia, que permite tal y como ellos mismos llamaron los Ghost Domains.

- Detalles

Apple consciente de el aumento de amenazas contra su sistema operativo, ha anunciado que su próxima versión, Mountain Lion, que saldrá a la venta en verano incorporará de série un Gatekeeper para controlar que aplicaciones se descargan y instalan en la máquina.

- Detalles

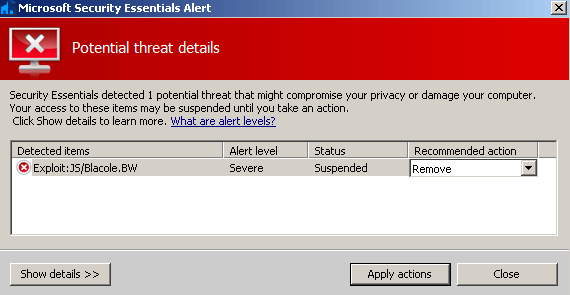

Si sois usuarios de Microsoft Security Essentials, lo mantenéis debidamente actualizado y durante el día de ayer visitasteis google.com, posiblemente os saltara una alarma ante un supuesto troyano. Como podéis suponer se trataba de un falso positivo.