- Detalles

Ghost es el nombre que se le ha dado a una vulnerabilidad crítica de ejecución de código remoto que afecta a sistemas Linux que utilicen versiones antiguas de la librería GNU C (glibc anterior a 2.18). Las principales distribuciones ya han publicado actualizaciones para corregir esta gravísima vulnerabilidad.

- Detalles

Las estafas en Internet siguen creciendo debido a la democratización del acceso a la red a través de dispositivos móviles por parte de la mayoría de la población. Os traemos un listado en el cual podemos ver cuales son las estafas más comunes en la red para evitar caer en ellas.

- Detalles

El ministro del Interior, Jorge Fernández Díaz, ha presentado esta mañana el nuevo DNIe. Esta nueva versión (la 3.0) viene a mejorar las capacidades técnicas y de seguridad del mismo, y llega con el objetivo principal de ser mucho más fácil de usar por toda la ciudadanía, cosa que hasta ahora no han conseguido.

- Detalles

La mayor parte de los navegadores incluye desde hace tiempo la opción de navegación privada en la que hemos venido confiando para que no se almacenara el historial de navegación, cookies, etc.. pero como todo sistema tiene sus problemas y en un reciente POC se ha demostrado como utilizando una "supercookie" se puede rastrear nuestra navegación aún utilizando este modo de navegación privada.

- Detalles

La US-CERT (United States Computer Emergency Readiness Team) ha emitido una alerta describiendo el gusano utilizado contra SONY y los diversos componentes del malware. En la alerta se analiza el comportamiento y los diferentes componentes de esta ciber arma.

- Detalles

El gestor de correo Gmail poco a poco va haciendo más restrictivasu política de ficheros no permitidos en los correos lo que junto con un efectivo pero a veces demasiado invasivo sistema anti virus puede llevar a que se nos bloquee un fichero en uno de nuestros correos imposibilitandonos descargarlo cuando realmente es lo que deseamos. Vamos a ver una manera para poder bajar ficheros adjuntos que hayan sido marcados como virus o fichero bloqueado con un pequeño programa en Python.

![]()

- Detalles

Hoy en día la mayoría de hogares ya disponen de un router Wi-Fi a través del cual se conectan todo tipo de dispositivos, gestionando desde nuestra cuenta del banco, correo, redes sociales... Pero hasta que punto le prestamos atención a la seguridad de esta red? Hoy os traemos 7 consejos básicos que deberían aplicarse a toda red Wi-Fi para hacerla más segura.

- Detalles

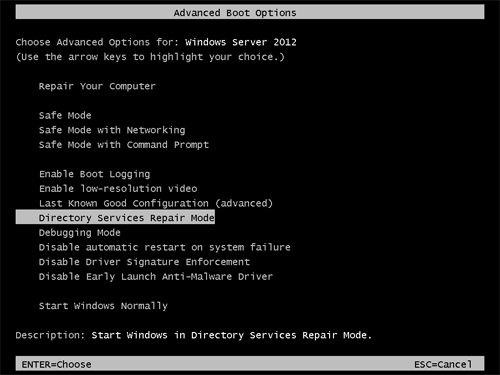

En ciertas ocasiones ya sea por haber olvidado una contraseña o por un error durante la promoción de un servidor podemos vernos en la situación de no poder logearnos en nuestro controlador de dominio. Con este Cybertruco vamos a ver como utilizar DSRM para poder acceder a nuestro DC y/o gestionar el acceso al mismo.

- Detalles

Con el soporte de Electronic Frontier Foundation, Mozilla, Akamai y Cisco entre otros, nace Let's Encrypt. Una nueva autoridad certificadora (CA) que pretende revolucionar la implementación de certificados en servidores web ofreciendolos de manera gratuita e implementando un altísimo nivel de automatización en todo el proceso.

- Detalles

Internet Explorer incorporará a partir de la actualización de esta tarde, dentro del Tuesday Patch de Agosto, las primeras características que permitirán a partir del próximo 9 de Septiembre que el navegador bloquee por defecto cualquier control ActiveX anticuado, como por ejemplo Java SE, lo cual supondrá una mejora importantísima en cuanto a seguridad.