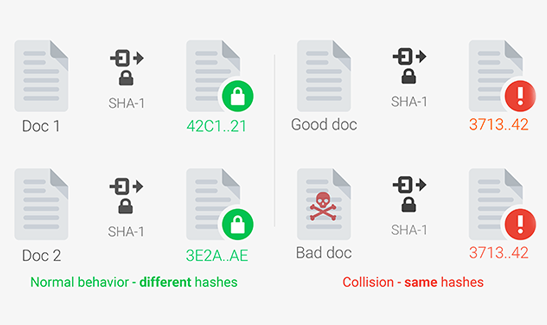

Investigadores del INRIA (Instituto Nacional Francés de Investigación en Informática y Automática) y de la Nanyang Technological University de Singapur han conseguido por primera vez completar un ataque de colisión a SHA-1 con prefijo elegido. Esto supone un avance respecto al primer ataque de colisión, Shattered, contra SHA-1 llevado a cabo en 2017 por Google ya que ahora el atacante puede decidir que ficheros y/o datos quiere falsear.

El algoritmo SHA-1 lleva años siendo desaconsejado desde que se demostraron teóricamente sus vulnerabilidades. Hoy en día, buena parte de los navegadores por ejemplo no soportan el tráfico TLS firmado con SHA-1, pero lamentablemente aún siguen en funcionamiento muchos softwares como navegadores o por ejemplo clientes de correo antiguos que si lo siguen soportando.

Definitivamente el uso de SHA-1 para cualquier firma digital o certificado es un riesgo y hay que moverse a otros algoritmos más seguros y dejar de usar aquellos productos que lo soporten.

Además de este gran salto en cuanto a posibilidades a la hora de realizar ataques prácticos, los investigadores también han demostrado que el coste teórico para realizarlos ya se situaría en torno de los 100.000$, situandolo al mismo nivel que el ataque Shattered, pero con la enorme diferencia de poder dirigirlo a obtener resultados específicos. Esto que puede parecernos mucho, es calderilla para según qué tipo de atacantes y objetivos.

Que usar?

Habiendo dejado claro que no hay que confiar en SHA-1, lo normal a estas alturas es estar usando ya en nuestros productos otras variantes como SHA-256/384/512, SHA-2, SHA3-256 como estandards..

Para forzar a nuestros usuarios a utilizar sistemas seguros podemos forzar directivas restringiendo el uso de versiones de software desfasadas, por ejemplo en Azure AD disponemos de sets predefinidos para bloquear el uso de clientes de correo antiguos y no seguros, pero esto lo comentaremos en otro artículo.

Fuente From Collisions to Chosen-Prefix Collisions - Application to Full SHA-1