- Detalles

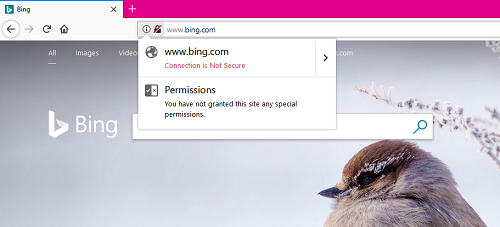

El uso de HTTPS ha crecido mucho y está alcanzando ya unos porcentajes importantes en el tráfico web, esto hace que se comience a implantar un cambio en el tratamiento de las webs con HTTPS y el navegador Firefox comenzará en sus próximas versiones a considerar las páginas HTTP como inseguras.

- Detalles

El Centro Criptológico Nacional ha lanzado hoy Atenea, una nueva plataforma de retos de ciberseguridad para ayudar a mejorar e identificar el talento en el sector. De acceso gratuito permite tanto iniciarse en la ciberseguridad como afrontar desafíos altamente complejos.

- Detalles

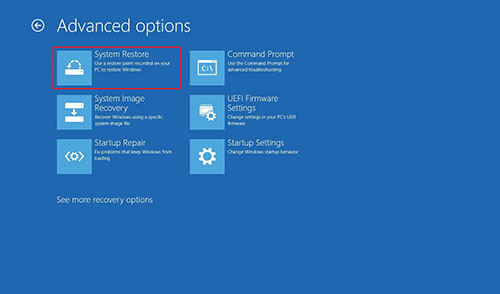

En Windows 10 tenemos disponible una función de seguridad que en caso de tenerla correctamente configurada puede salvarnos de los típicos problemas de pantallazo azul u otros al actualizar el sistema,etc.. Hablamos de los puntos de restauración y hoy vamos a ver como podemos configurar el sistema para que se creen de manera automática y diaria para poder recuperar nuestro sistema siempre que lo necesitemos.

- Detalles

El querer gestionar cada vez mas aspectos del “mundo real” a través de software comporta riesgos, es el caso reciente de las vulnerabilidades en dispositivos IoT de HomeKit (cerraduras de puertas, aperturas de garages..) o de otras encontradas en Apps bancarias. Hay que tener muy presentes estos riesgos antes de lanzarnos a su uso.

- Detalles

Tras haber aplicado “las soluciones técnicas necesarias”, el Ministerio del Interior ha anunciado que vuelve a activar la funcionalidad de todos los certificados electrónicos del Documento Nacional de Identidad electrónico (DNIe) que llevaban desactivadas unas tres semanas desde el conocimiento de un posible fallo de seguridad.

- Detalles

En Exchange Server 2016, la opción de resetear una contraseña a través de la interfaz web del Exchange Admin Center viene por defecto deshabilitada. Con este cybertruco vamos a ver como podemos habilitarla y añadir esta opción de gestión de contraseña a la también disponible por defecto a través de la consola ADUC.

- Detalles

China ha sobrepasado a Estados Unidos este mes de noviembre en la última lista del Top 500, colocándose como el país con más supercomputadores en la lista. Además, Linux se ha convertido en el único sistema operativo presente en todas esos supercomputadores.

- Detalles

Quad9 es un nuevo servicio de DNS gratuito impulsado por IBM, GCA y Packet Clearing House que nos ayudará navegar de manera más segura por Internet bloqueando automáticamente dominios maliciosos relacionados con el cibercrimen, botnets, phising, spam, etc..

- Detalles

Se ha publicado un nuevo trabajo de investigación a través del cual se demuestra cómo es posible manipular tráfico WPA2 (Wi-Fi Protected Access 2) utilizando alguna de las 10 vulnerabilidades descritas y como a través de esta manipulación un atacante podría inyectar paquetes, desencriptarlos, etc.. Los mayores fabricantes, tanto de dispositivos Wi-Fi como de sistemas operativos están ya trabajando en el desarrollo de parches para esta serie de vulnerabilidades, por lo que se recomienda analizar los posibles impactos y actualizar vuestros sistemas y dispositivos en cuanto antes sea posible.

- Detalles

Office 365 fija en 2 años el tiempo máximo de caducidad de una contraseña, este valor no puede ser eliminado a través de la gui pero sí a través de Powershell pudiendo incluso eliminar esta caducidad. En ciertos escenarios puede interesarnos eliminar esta caducidad, vamos a ver como realizar este sencillo proceso.

- Kaspersky podría haber modificado su AV para espiar para Moscú

- [Cybertruco]Cheat Sheets oficiales para Outlook y Outlook Calendar (Multiplataforma)

- [Cybertruco]Incrementar el tamaño máximo de adjuntos en Outlook en Office 365 con Powershell

- La próxima actualización de Windows 10 apostará fuerte por la realidad mixta