- Detalles

En las últimas horas y gracias a una operación conjunta se ha conseguido acabar con una de las botnets de ramsomware más activas, Shade. Otro ejemplo de las cada vez más acciones conjuntas que se está llevando a cabo contra este tipo de malware a nivel global.

- Detalles

Powershell es indispensable en nuestra gestión diaria, hoy vamos a ver algunos cmdlets básicos en powershell en cuanto a la manipulación de ficheros y directorios. Estos serán básicos a posteriori en muchos de nuestros scripts y como siempre nos ahorrarán tiempo y recursos en cualquier tarea.

- Detalles

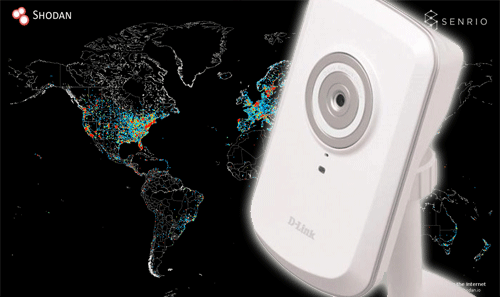

Cientos de miles de dispositivos D-Link son accesibles desde Internet debido a una vulnerabilidad que permitiría a un atacante remoto alterar las credenciales de administrador y a partir de ahí controlar los dispositivos, estamos hablando de camaras, routers, access points, NAS...

- Detalles

El cierre de TeslaCrypt esta semana y la distribución de su master key, ha sido una gran noticia, pero la caida de este ransomware significa que muchos cibercriminales necesitan una nueva herramienta para continuar con sus extorsiones. Una de las herramientas que esta experimentando mayor crecimiento es CryptXXX.

- Detalles

El terrorismo es uno de los mayores problemas a nivel mundial e Internet indirectamente se ha convertido en su mayor vía de crecimiento y reclutamiento. Microsoft acaba de actualizar su política respecto a contenido almacenado y linkado en sus servicios para tratar de acotar al máximo el acceso a este tipo de contenido.

- Detalles

Por segunda vez en pocas semanas ciberdelincuentes han conseguido atacar exitosamente un banco a través del sistema Swift. Tras el robo de $81 millones hace unas semanas del Banco Central de Bangladesh que ya puso en cierta alerta a todo el mundo económico, se ha producido un nuevo ataque que no viene sino a aumentar la preocupación y confirmar la capacidad de los ciberdelincuentes.

- Detalles

Los que trabajamos con OneDrive for Business sabemos de sus muchas bondades y enormes posibilidades pero también de sus defectos, como sus habituales fallos de sincronización con copias en local. Microsoft parece haber tomado nota de las reclamaciones y ya está distribuyendo la nueva versión de OneDrive totalmente integrada con el nuevo Office 2016.

- Detalles

Tras la publicación de varias vulnerabilidades para Quicktime y mientras se esperaba una actualización por parte de Apple, lo que se ha hecho público es el abandono y el fin del soporte a este software por parte de Apple. Todo ello mientras la propia Apple sigue ofreciendo la descarga gratuita de un software vulnerable y que no va a ser corregido...

- Detalles

Entre las múltiples posibilidades que ofrece el servidor de correo Exchange, encontramos la posibilidad de asignar a usuarios diferentes niveles de acceso a cuentas de terceros, hoy vamos a ver tanto como gestionar estos permisos como la manera de visualizarlos para no perder el control sobre los mismos.

- Detalles

Aunque la interfaz gráfica de administración de Office 365 es más que aceptable, la gestión a través de Powershell es sin duda la opción a seguir para realizar nuestras tareas de la manera más rápida y eficiente. Hoy vamos a repasar los cmdlets esenciales para esta gestión de usuarios, contraseñas, licencias,etc..