- Detalles

Por lo general el tema de respuestas automáticas es un asunto bien resuelto en Office 365 a través de la interfaz web de OWA, la gestión de usuarios a nivel administrador o la propia configuración en cliente de Outlook. Hay sin embargo casos en que necesitemos establecer o deshabilitar respuestas automáticas para diversos usuarios o que a través de la interfaz web nos encontremos con el error "The operation couldn't be performed because 'name' matches multiple entries". En estos casos es mejor tirar de Powershell.

- Detalles

Si habéis comenzado a utilizar las últimas versiones de Powershell es probable que os hayáis encontrado con que no habeis podido conectar con Office 365 y que se os devuelve el error Could not load type 'System.Security.Cryptography.SHA256Cng. vamos a ver cómo circunvalar esta limitación en este Cybertruco.

- Detalles

Las notificaciones del navegador son uno de esos elementos que en su justa medida podrían ser útiles pero que al ser abusados se convierten en un incordio y una fuente de peligros. Vamos a ver cómo podemos deshabilitarlos de manera completa o selectiva en este Cybertruco.

- Detalles

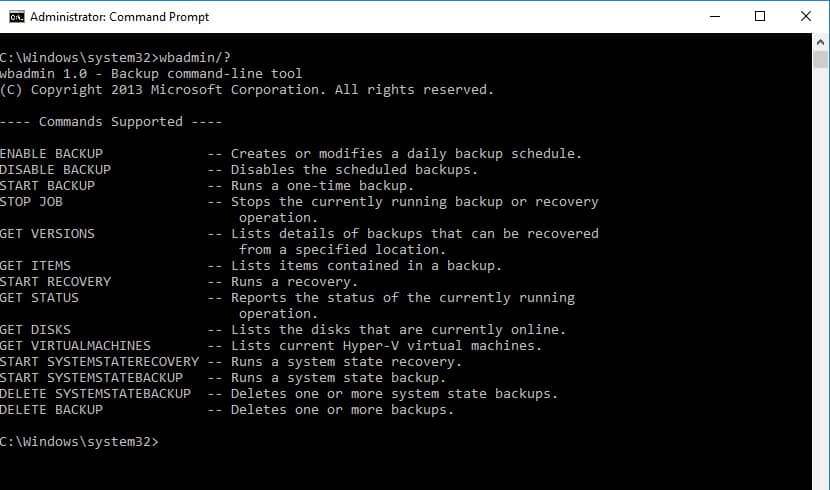

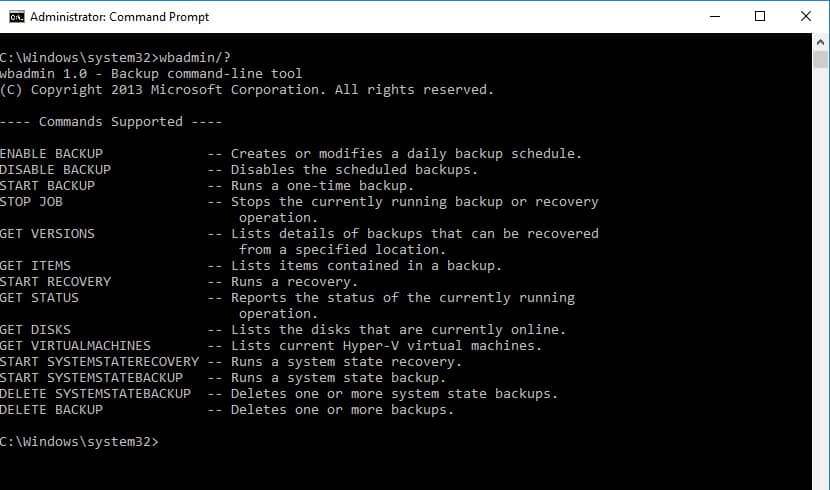

Acabaremos el repaso de wbadmin, con la restauración de nuestras copias de seguridad. Tarea que todos esperamos no tener que realizar pero para la cual tenemos que estar preparados en todo momento. De esta manera podremos estar seguros de la continuidad de negocio de nuestra empresa o la recuperación de nuestros valiosos datos personales. Vamos a ver como en este Cybertruco.

- Detalles

Si utilizamos Teams en nuestra empresa, y además esta es internacional, probablemente estemos utilizándolo en su versión nativa en Inglés. Ahora podemos personalizar un poco más este tema incluyendo un segundo idioma para las invitaciones. Esto,que podemos definirlo individualmente en cada una de las políticas, seguro es recibido como un buen detalle por los usuarios. Vamos a ver cómo en este cybertruco.

- Detalles

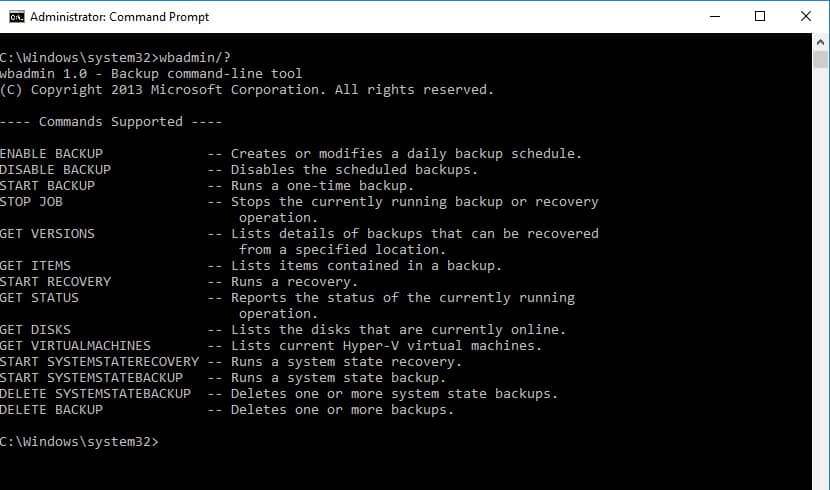

Continuamos con la segunda parte de los posts sobre wbadmin. Una buena herramienta de copias de seguridad incluidas en nuestro cliente Windows o nuestro Windows Server y de la que en muchas ocasiones no se saca todo el partido que ofrece. En este post veremos cómo gestionar copias de seguridad programadas, de qué manera podemos interactuar con el proceso y cuáles serían los comandos para revisar y obtener información de las copias de seguridad ya realizadas entre otras opciones.

- Detalles

Mozilla acaba de lanzar la última versión de su navegador Firefox y ya vamos por la 102. Una de sus características más relevantes es la capacidad para eliminar automáticamente tags de seguimiento en las urls que visitemos, vamos a ver cómo lo podemos activar.

- Detalles

Windows tanto en sus variantes de cliente como de servidor dispone de una potente herramienta de copias de seguridad, hablamos de wbadmin. Una aplicación que podemos ejecutar en línea de comandos o powershell y que nos puede ayudar a realizar y automatizar nuestras tareas de copia de seguridad, pudiendo suplir o complementar de esta manera a otras herramientas que podamos estar usando para este mismo fin.

- Detalles

La seguridad de nuestros sistemas es un punto crítico en nuestro día a día, para ello una buena práctica es limitar al máximo las cuentas con permisos y establecer toda una serie de mecanismos para asegurar su uso (MFA, acceso condicional,etc...) Pero todo esto puede acabar provocando, aunque andemos con cuidado, que nos veamos fuera del sistema. Es por ello que es crítico crear cuentas de acceso de emergencia, vamos a ver qué características deben tener estás cuentas.

- Detalles

Azure AD Connect realiza tres tipos de operaciones contra los directorios que sincroniza. Hablamos de tareas de Importación, exportación y sincronización. Podemos entonces encontrarnos con errores en cada una de estas operaciones pero principalmente en la tarea de exportación de Azure AD. Son estos tipos de errores los que vamos a ver en este artículo.