- Detalles

Con un par de operaciones casi simultáneas en las últimas horas, diversos cuerpos policiales han conseguido asestar un importante golpe a las operaciones criminales detrás tanto del malware Emotet como del ransomware NetWalker.

- Detalles

Esta semana ha visto la luz lo que se ha venido a llamar DNSpooq, todo un conjunto de vulnerabilidades afectando a Dnsmasq, un redireccionador de DNS open-source muy presente en muchisimos dispositivos como routers o dispositivos Android y que permitiría a un atacante poder lanzar ataques de envenenamiento de DNS y ejecutar código remoto.

- Detalles

La conectividad móvil sumada a las limitaciones en cuanto a datos de las tarifas, provocan que las conexiones a los punto de acceso Wi-Fi sean una constante para un inmenso porcentaje de usuarios. Pero cómo podemos saber si nos estamos conectando a un punto de acceso seguro? De esto se aprovecha el ataque informático del que os venimos a hablar, el Evil Twin.

- Detalles

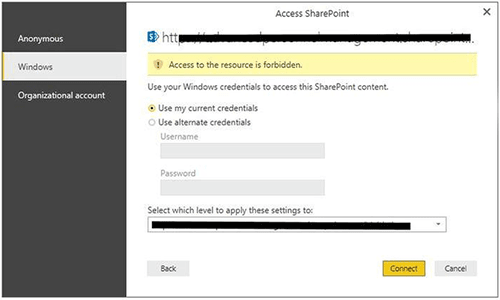

Power BI es una magnífica aplicación que nos permite entre otras cosas visualizar nuestros datos de una manera automatizada combinando múltiples tipos de orígenes de datos. En ciertas ocasiones al añadir todos estos orígenes que pueden estar bajo diferentes usuarios podemos recibir el mensaje de error “El acceso al recurso está prohibido” o si lo tenemos en Inglés, “Access to the resource is forbidden”, suponiendo que tengamos las credenciales correctas, vamos a ver cómo podemos solucionarlo.

- Detalles

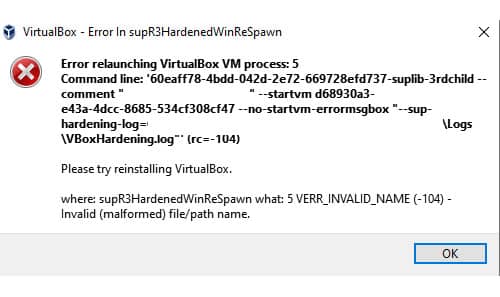

Si trabajamos con Oracle VirtualBox es más que probable que en alguna ocasión nos encontremos con que al lanzar una máquina virtual, nos aparezca un mensaje de error con referencias a supR3HardenedWinReSpawn, vamos a ver como podemos solucionarlo rapidamente en el cybertruco de hoy.

- Detalles

Millones de credenciales son filtradas y vendidas cada año a raíz de diferentes ataques a bases de datos, esto ha generado un gran mercado negro y a su vez la sofisticación en los ataques a partir de esos datos. Hoy en día, cada una de estas credenciales son comprobadas de manera automatizada contra cientos de servicios en cuestión de segundos. Hablamos del relleno de contraseñas o credential stuffing.

- Detalles

En Azure, sobretodo en entornos en que aplicaciones u otros usuarios interactúen con nuestros blobs y ficheros es importante asegurar estos datos. La funcionalidad de soft delete o de eliminación temporal en Azure, nos permite poder recuperar ficheros, snapshots o blobs eliminados dentro de un periodo de tiempo especificado, vamos a ver cómo lo podemos activar de manera sencilla con Powershell.

- Detalles

En un ataque de suplantación de dirección URL en la barra de direcciones el atacante, como parte normalmente de un ataque de phishing cambia la dirección URL de la web que tenemos en pantalla para dar la sensación a la víctima que realmente se encuentra en una web segura o familiar para inducirle a introducir normalmente credenciales y de esta manera robarselas.

- Detalles

En las últimas semanas está creciendo exponencialmente el número de ataques ransom DDoS, en este tipo de ataque los cibercriminales alertan a las empresas de que van a recibir en breve un ataque DDoS contra su infraestructura y piden el pago a modo de chantaje (ransom) para no llevar a cabo el mismo. Empresas como Cloudflare están ya proactivamente avisando a sus clientes ante esta creciente amenaza.

- Detalles

El teletrabajo, ha llegado todo apunta que para quedarse, Microsoft ha anunciado toda una nueva serie de funcionalidades expandiendo su información de Insights que se enfocará en analizar la productividad del usuario y además en incluir nuevas mejoras destinadas en principio a favorecer el bienestar de los trabajadores.

- [Cybertruco]Descargar Excel con resultados de Microsoft Forms cuando el método normal no funciona

- [Cybertruco]Crear y restaurar snapshots de Azure Managed Disks con Powershell

- [Cybertruco]Eliminar links en la navegación del explorador de archivos en Windows 10

- BootHole, grave vulnerabilidad en el bootloader GRUB2