- Detalles

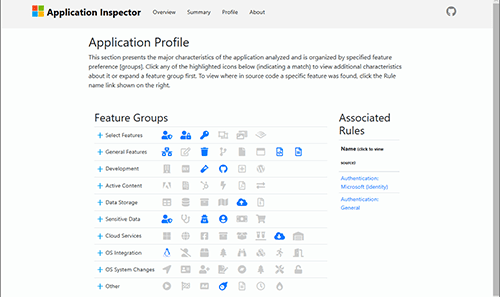

Microsoft ha publicado una nueva herramienta, llamada Microsoft Application Inspector enfocada a el análisis automatizado de código y la detección tanto de potenciales problemas de seguridad como de pobres prácticas de programación y lo mejor de todo, es Open Source.

- Detalles

En una red, los switches gestionan tablas de direcciones MAC para dirigir el tráfico entre sus diferentes puertos de manera más eficiente. A través del ataque de Mac Flooding un atacante podría colapsar esa tabla provocando que el switch pase a enviar los paquetes que le lleguen a través de todos sus puertos y de esa manera poder interceptar ese tráfico.

- Detalles

En sistemas Windows, cuando una aplicación o servicio arranca ejecuta una serie de librerías DLL (dynamic link library), si alguna de estas no existe o está implementado de manera no segura, por ejemplo siendo llamado sin usar un fully qualified path, es posible entonces escalar privilegios a través de la creación de un DLL malicioso en esa misma ruta.

- Detalles

Los responsables de Drupal han lanzado en las últimas horas toda un serie de importantes actualizaciones de seguridad para su CMS que corrigen un total de cuatro vulnerabilidades categorizadas como críticas o moderadamente críticas por lo que si no lo habéis hecho ya, es momento de actualizar vuestros Drupal.

- Detalles

El paso a macOS Catalina está suponiendo para muchos usuarios de Mac un engorro debido a los problemas aparecidos relacionados con la conexión Wi-Fi de sus dispositivos. En el cybertruco de hoy vamos a ver cómo solventarlos.

- Detalles

Microsoft está desplegando cambios en OWA, específicamente en lo referente a los tipos de ficheros permitidos como adjuntos. En la lista de tipos bloqueados encontramos .ps1, .cert, .py... y otro buen número de extensiones que más que posiblemente utilicemos y enviemos diariamente. Afortunadamente a través, como no, de Powershell tenemos las herramientas para gestionar esto y asegurar que las extensiones necesarias para nuestro negocio puedan seguir funcionando como siempre.

- Detalles

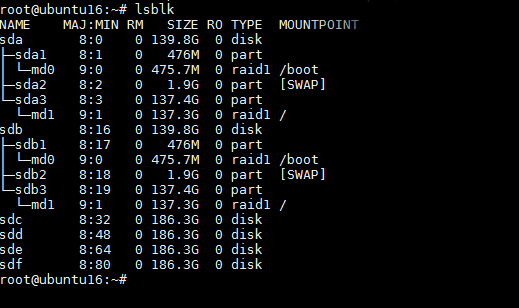

El cifrado de nuestros datos es esencial hoy en día, especialmente con tantos dispositivos móviles en los que almacenamos información sensible. En este Cybertruco vamos a ver como utilizando LUKS (Linux Unified Key Setup) podemos conseguir uno de los cifrados más seguros que existen para nuestros dispositivos a través del cifrado de dispositivo de bloques.

- Detalles

Particionar un disco siempre es una tarea delicada para la cual debemos tener mucho cuidado, en Linux, lo más recomendable antes de iniciar esta tarea es crear una copia de seguridad de la tabla de particiones para que en caso de desastre podamos recuperar la misma. Vamos a ver como se puede realizar esta copia de seguridad y posterior restauración.

- Detalles

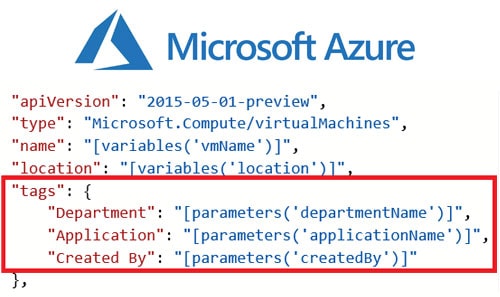

A medida que nuestra infraestructura en Azure crece es básico mantener sobre todos los recursos un exhaustivo nivel de control, tanto a nivel económico como organizativo. Para conseguir esto podemos utilizar los tags, hoy vamos a ver cómo podemos llevar esta gestión de manera efectiva a través de Powershell, paso previo a lo que sería una organización a largo plazo a base de políticas.

- Detalles

Papercut es un gestor de impresión que nos permite entre otras cosas controlar la cantidad de impresiones que se realizan en una red corporativa. El servidor de PaperCut, que podemos tener instalado en nuestra red, tiene una cuenta de administrador por defecto, admin, vamos a ver como podemos recuperar acceso a esta cuenta en caso que la perdamos.