- Detalles

Office 365 es un ecosistema que cambia constantemente, en el que aparecen nuevos servicios de manera habitual y que representa un reto para los administradores a la hora de mantener un “tenant” siempre bajo control. Uno de los aspectos a tener en cuenta es el autoservicio de licencias. Con esta funcionalidad cualquiera de nuestros usuarios puede adjudicarse (en caso que estén disponibles) licencias gratuitas a modo de prueba o incluso comprar sus propias licencias para determinados servicio, vamos a ver como gestionar estas opciones desde Powershell.

- Detalles

Microsoft Teams está desplegando la nueva funcionalidad para realizar webinars ofreciendo de esa manera una nueva alternativa aparte de los ya existentes Live Events. Para ajustar algunas de las funcionalidades más relevantes para nuestros usuarios ,podemos editar los settings directamente en Powershell, vamos a ver como.

- Detalles

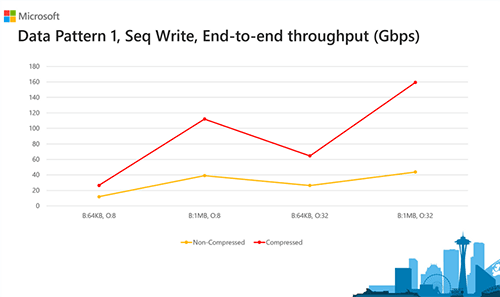

En los últimos años a la vez que los medios de almacenamiento aumentaban su tamaño y bajaban precios hemos visto como ciertos tipos de ficheros como los vhd han ido aumentando de tamaño. Esto a nivel de gestión administrativa y movimiento de los mismos provoca una importante ralentización. Para mejorar esto llega la compresión SMB.

- Detalles

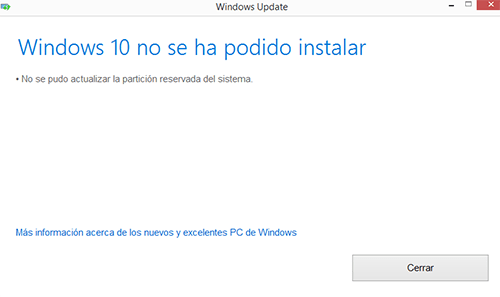

En determinados sistemas y al tratar de actualizar la versión de Windows 10 no podemos encontrar el mensaje de “No se pudo actualizar la partición reservada del sistema” o en su versión inglesa “We couldn't update the reserved partition”. Esto se debe a un problema de espacio en la partición reservada del sistema (SRP), vamos a ver cómo lo podemos solucionar.

- Detalles

Hasta ahora no era una tarea sencilla poder enviar emails desde un alias de la cuenta. Si lo era en cambio para otras cuentas añadidas a la misma a través de permisos etc.. pero gracias a uno de los últimos cambios en el módulo Exchange de Powershell vamos a ver cómo podemos habilitar esto rápidamente en el Cybertruco de hoy.

- Detalles

En nuestra máquina con Windows 10 podemos instalar las herramientas de RSAT Remote Server Administration,para gestionar un gran número de servicios de nuestro servidor sin movernos de la silla. En este cybertruco vamos a ver cómo podemos instalarlas rápidamente con Powershell para empezar a gestionar nuestros servidores.

- Detalles

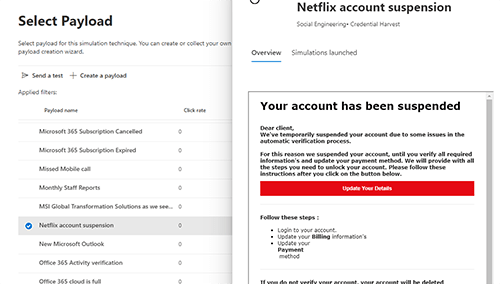

Uno de los pilares fundamentales de la estrategia de ciberseguridad de cualquier empresa son sus propios empleados y su nivel de alerta y conocimiento respecto a las amenazas que pueden llamar a su puerta. Microsoft Office 365 ahora nos permite utilizar una serie de herramientas con las que podremos simular ataques. Con esto conoceremos qué personas pueden ser más susceptibles de picar a la vez que elevar su conocimiento y estado de alerta para reducir el riesgo ante ataques reales..

- Detalles

La protección y redundancia de nuestros datos en un factor básico. Además de seguir una política proactiva en cuanto a backups (regla 1,2,3) es también muy importante para asegurar la continuidad de negocio establecer sistemas para minimizar riesgos debidos a fallos de hardware y que en caso que se produzcan provoquen el menor impacto posible en nuestros sistemas. En el Cybertruco de hoy vamos a ver como podemos montar de manera sencilla un RAID por software en nuestros servidores Linux.

- Detalles

NAT Slipstreaming es un ataque que, en su última versión conocida, permite a un atacante remoto el acceso contra cualquier dispositivo y servicio en una red interna saltándose los sistemas NAT/Firewall simplemente llevando a la víctima a una web con código malicioso y aprovechandose del protocolo ALG.

- Detalles

La última versión de Firefox introduce una nueva funcionalidad en su guerra por la privacidad y contra los nuevos métodos de trackeo como las super cookies, hablamos del Total Cookie Protection.